Kostenlose Vorlage zum Download

- Kostenloser Download

- Direkt verfügbar

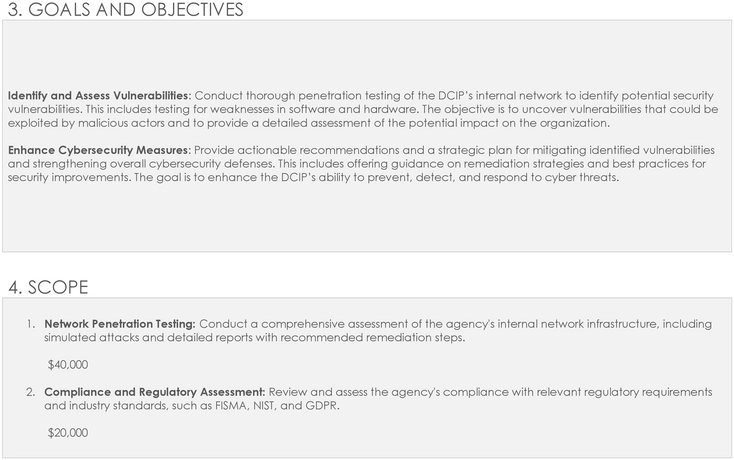

Die PDF-Vorlage bietet einen umfassenden Überblick über die Anforderungen und den Ablauf eines Angebotsprozesses für den Bereich der Cybersicherheit. Mit einem klar strukturierten RFQ (Request for Quotation)-Template unterstützt sie Unternehmen dabei, potenzielle Anbieter für Penetrationstests zu finden. Diese Vorlage ist nicht nur praktisch, sondern auch unerlässlich, um Sicherheitslücken in der IT-Infrastruktur zu identifizieren und zu beheben.

Überblick über die Vorlage

Das Dokument beginnt mit einer Übersicht der wichtigsten Informationen, wie dem Namen der Institution, der Adresse und den Kontaktdaten. Hier wird deutlich, dass es sich um eine Anfrage des Department of Cybersecurity and Infrastructure Protection handelt. Die Struktur dieser Vorlage ist so gestaltet, dass sie den gesamten Prozess der Angebotseinholung abdeckt, von der Einleitung bis hin zu den spezifischen Anforderungen an die Anbieter.

Anwendungsfälle der Vorlage

Die Vorlage eignet sich hervorragend für Unternehmen und Organisationen, die ihre IT-Sicherheit verbessern möchten. Beispielsweise können IT-Manager dieses Dokument nutzen, um qualifizierte Dienstleister zu beauftragen, die ihre Systeme auf Schwachstellen testen. Hier sind einige Anwendungsmöglichkeiten:

- Identifizierung von Sicherheitsanforderungen

- Erstellung von Angeboten für Penetrationstests

- Bewertung von Dienstleistern anhand festgelegter Kriterien

- Dokumentation von Testergebnissen und Empfehlungen

Stell dir vor, du bist IT-Manager in einem großen Unternehmen. Du möchtest sicherstellen, dass deine Daten bestmöglich geschützt sind. Mit dieser Vorlage kannst du einfach und effektiv die richtigen Anbieter finden, die dir helfen, potenzielle Bedrohungen zu erkennen und zu beseitigen.

Fazit

Diese Vorlage ist nicht nur ein einfaches Dokument, sondern ein wertvolles Werkzeug, das dir hilft, die Sicherheit deines Unternehmens zu optimieren. Durch die klare Struktur und die detaillierten Anforderungen wird der Prozess der Angebotseinholung erheblich erleichtert. Nutze sie, um deine IT-Sicherheitsstrategie auf das nächste Level zu heben und dich vor Cyberangriffen zu schützen.